Američke cybersigurnosne i obavještajne agencije upozorile su Phobos ransomware napade usmjerene na državne i kritične infrastrukturne entitete, ocrtavajući različite taktike i tehnike koje su akteri prijetnji usvojili za implementaciju zlonamjernog softvera za šifriranje datoteka.

"Strukturiran kao model ransomwarea kao usluge (RaaS), akteri ransomwarea Phobos ciljali su subjekte uključujući općinske i županijske vlasti, hitne službe, obrazovanje, javno zdravstvo i kritičnu infrastrukturu kako bi uspješno otkupili nekoliko milijuna američkih dolara", objavila je vlada. rekao je.

Obavještenje dolazi od Agencije za kibernetičku sigurnost i sigurnost infrastrukture SAD-a (CISA), Federalnog istražnog ureda (FBI) i Centra za razmjenu i analizu višedržavnih informacija (MS-ISAC).

Aktivan od svibnja 2019., do danas je identificirano više varijanti Phobos ransomwarea, naime Eking, Eight, Elbie, Devos, Faust i Backmydata. Krajem prošle godine, Cisco Talos otkriveno da akteri prijetnje koji stoje iza ransomwarea 8Base koriste varijantu ransomwarea Phobos za provođenje svojih financijski motiviranih napada.

Postoje dokazi koji upućuju na to da Phobosom vjerojatno pomno upravlja središnje tijelo koje kontrolira privatni ključ za dešifriranje ransomwarea.

Lanci napada koji uključuju soj ransomwarea obično koriste phishing kao početni vektor pristupa za ispuštanje prikrivenih korisnih sadržaja kao što je SmokeLoader. Alternativno, ranjive mreže se probijaju traženjem izloženih RDP usluga i njihovim iskorištavanjem napadom brutalnom silom.

Nakon uspješne digitalne provale akteri prijetnje iskorištavaju dodatne alate za daljinski pristup tehnike ubrizgavanja procesa za izvršavanje zlonamjernog koda i izbjegavanje otkrivanja te za izradu izmjena registra sustava Windows za održavanje postojanosti unutar ugroženih okruženja.

“Osim toga, primijećeno je da akteri Phobosa koriste ugrađene Windows API funkcije za krađu tokena, zaobilaženje kontrola pristupa i stvaranje novih procesa za eskalaciju privilegija korištenjem procesa SeDebugPrivilege”, objavile su agencije. "Glumci Phobos pokušavaju se autentificirati koristeći predmemorirane hashove lozinki na žrtvinim strojevima dok ne dođu do administratorskog pristupa domeni."

Poznato je da grupa za e-kriminal koristi alate otvorenog koda kao što su Bloodhound i Sharphound za nabrajanje aktivnog imenika. File exfiltration je ostvareno putem WinSCP-a i Mega.io, nakon čega se sjenovite kopije volumena brišu u pokušaju da se oteža oporavak.

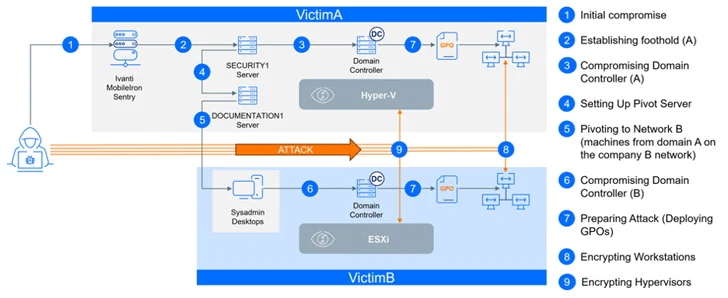

Otkrivanje dolazi nakon što je Bitdefender detaljno opisao precizno koordinirani napad ransomwarea koji je utjecao na dvije različite tvrtke u isto vrijeme. Napad, opisan kao sinkroniziran i višestruk, pripisan je akteru ransomwarea tzv KAKTUS.

“CACTUS se nastavio infiltrirati u mrežu jedne organizacije, ugrađujući razne vrste alata za daljinski pristup i tunele na različitim poslužiteljima,” Martin Zugec, direktor tehničkih rješenja u Bitdefenderu, rekao je u izvješću objavljenom prošli tjedan.

“Kada su identificirali priliku za prelazak u drugu tvrtku, na trenutak su pauzirali svoju operaciju kako bi se infiltrirali u drugu mrežu. Obje su tvrtke dio iste grupe, ali djeluju neovisno, održavajući odvojene mreže i domene bez uspostavljenog odnosa povjerenja.”

Napad je također poznat po tome što je ciljao virtualizacijsku infrastrukturu neimenovane tvrtke, što ukazuje da su akteri CACTUS-a proširili svoj fokus izvan Windows hostova kako bi napali Hyper-V i VMware ESXi hostove.

Također je iskoristio kritični sigurnosni propust (CVE-2023-38035, CVSS rezultat: 9,8) na serveru Ivanti Sentry izloženom internetu manje od 24 sata nakon njegovog početnog otkrivanja u kolovozu 2023., još jednom ističući oportunističku i brzu upotrebu novoobjavljenih ranjivosti u oružje.

Ransomware je i dalje glavni pokretač novca za financijski motivirane prijetnje, a početni zahtjevi za ransomwareom dostižu medijan od $600,000 u 2023., skok od 20% u odnosu na prethodnu godinu, prema Arctic Wolfu. Od četvrtog tromjesečja 2023 prosječno plaćanje otkupnine iznosi $568,705 po žrtvi.

Štoviše, plaćanje zahtjeva za otkupninu ne predstavlja buduću zaštitu. Ne postoji jamstvo da će podaci i sustavi žrtve biti sigurno vraćeni i da napadači neće prodati ukradene podatke na podzemnim forumima ili ih ponovno napasti.

Podaci podijeljeno tvrtke za kibernetičku sigurnost Cybereason pokazuje da je "nevjerojatnih 78% [organizacija] ponovno napadnuto nakon plaćanja otkupnine – njih 82% unutar godine dana", u nekim slučajevima od strane istog aktera prijetnje. Od ovih žrtava, 63% su "zamoljeni da plate više drugi put."

-REFERENCA: https://thehackernews.com/2024/03/phobos-ransomware-aggressively.html

KZ